개요

[출처]

1. The Hacker News, “First Android Malware Found Exploiting Dirty COW Linux Flaw to Gain Root Privileges”, 2017.9.26

2. Trend Micro, “ZNIU:First Android Malware to Exploit Dirty COW Vulnerability", 2017.9.25

작성 : 침해사고분석단 취약점분석팀

- Trend Micro 社의 보안연구원, Dirty Cow 취약점을 이용해 권한 상승을 하는 안드로이드 악성코드(ZNIU) 발견(9.25.)

주요내용

- 해당 안드로이드 악성코드(ZNIU)는 리눅스 권한 상승 취약점(CVE-2017-5195)을 이용

※ Dirty Cow에 대한 보안 공지는 2016년 10월 21일 KrCert 홈페이지에 게시됨

(https://www.krcert.or.kr/data/secNoticeView.do?bulletin_writing_sequence=24653)

- ZNIU를 탑재한 악성 앱은 1,200개 이상의 포르노 및 게임 앱으로 위장하여 유포됨

- ZNIU 악성코드는 지난 달 40개국 이상에서 발견되었으며, 피해를 당한 사용자는 5,000명이 넘는 것으로 파악됨

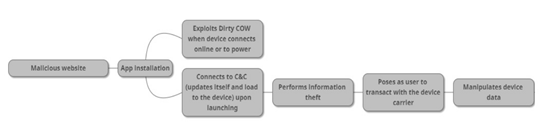

- ZNIU 악성코드 동작 방식

(1) 악성 웹사이트 방문

(2) 악성 애플리케이션 설치

(3) C&C 서버와 연결하여 코드 업데이트 확인 및 Dirty Cow 취약점을 악용한 관리자 권한 획득

(4) 사용자의 이동 통신사 정보 수집하여 중국의 가짜 회사에 프리미엄 SMS 메시지를 보냄

(5) SMS 발송이 끝나면 증거를 없애기 위해 해당 메시지를 기기에서 삭제함

<그림1 -ZNIU 악성코드 동작 방식>

시사점

- 구글은 Dirty Cow 취약점에 대한 보안 패치를 실시(’16.11)하였으며, “Google Play Protect”를 통해 해당 악성코드를 탐지 가능함

- 이용자들은 최신 보안 업데이트를 진행하고 제 3의 출처가 아닌 구글 플레이 스토어에 등록된 공식 앱만을 다운받을 것을 권고함

[출처]

1. The Hacker News, “First Android Malware Found Exploiting Dirty COW Linux Flaw to Gain Root Privileges”, 2017.9.26

2. Trend Micro, “ZNIU:First Android Malware to Exploit Dirty COW Vulnerability", 2017.9.25

작성 : 침해사고분석단 취약점분석팀