개요

• 리눅스 시스템의 SSH서버를 감염시킨 후 전파하는 ‘GoScanSSH’ 악성코드 발견

주요내용

• 시스코 탈로스에 따르면 온라인에 노출되어 있는 리눅스 시스템의 SSH서버를 타겟으로 하는 ‘GoScanSSH’악성코드를 발견

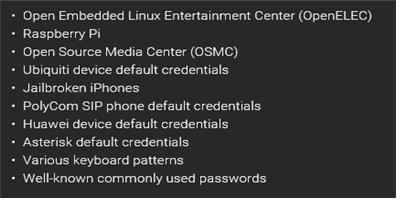

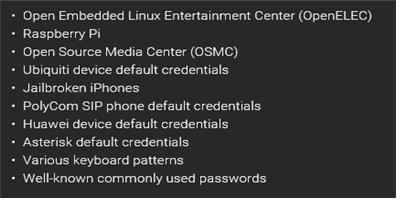

• 악성코드는 라즈베리파이, 오픈 임베디드 리눅스, OpenLEEC, 하훼이 기기 등을 주요 타겟시스템 으로 설정 하여 약 7,000여개의 계정/패스워드 조합으로 무작위대입 공격을 수행

그림1 _ 악성코드의 주요 타겟 시스템

• 악성코드는 IP를 랜덤하게 생성하여 특정 IP대역과 도메인을 확인 후 정부기관과 군기관은 제외한 추가 감염 대상을 스캔 후 무작위 대입 공격 수행

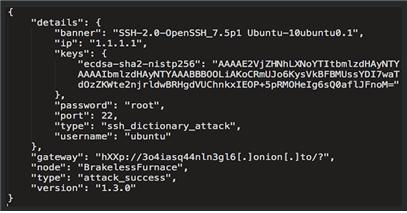

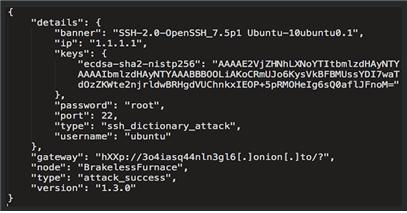

• 랜덤으로 생성된 IP의 22번포트(SSH)에 대하여 무작위 대입 공격을 수행 하여 로그인성공 시 C2서버로 시스템 및 로그인 관련 정보 전송

- 정보를 전송할 때 토르 웹 프록시 서비스를 이용하여 추적을 어렵게 함

그림2 _ 로그인 성공시 C2서버로 전송되는 시스템 관련 정보

• 로그인 성공 후 ‘GoScanSSH’악성코드를 업로드 및 실행하여 추가 공격 수행

[출처]

1. http://blog.talosintelligence.com/2018/03/goscanssh-analysis.html

2. https://www.securityweek.com/goscanssh-malware-targets-linux-servers

작성 : 침해대응단 종합대응팀

• 리눅스 시스템의 SSH서버를 감염시킨 후 전파하는 ‘GoScanSSH’ 악성코드 발견

주요내용

• 시스코 탈로스에 따르면 온라인에 노출되어 있는 리눅스 시스템의 SSH서버를 타겟으로 하는 ‘GoScanSSH’악성코드를 발견

• 악성코드는 라즈베리파이, 오픈 임베디드 리눅스, OpenLEEC, 하훼이 기기 등을 주요 타겟시스템 으로 설정 하여 약 7,000여개의 계정/패스워드 조합으로 무작위대입 공격을 수행

그림1 _ 악성코드의 주요 타겟 시스템

• 악성코드는 IP를 랜덤하게 생성하여 특정 IP대역과 도메인을 확인 후 정부기관과 군기관은 제외한 추가 감염 대상을 스캔 후 무작위 대입 공격 수행

| 제외 IP대역 | 0.0.0.0/8, 10.0.0.0/8, 100.64.0.0/10, 127.0.0.0/8, 169.254.0.0/16, 172.16.0.0/12, 192.0.0.0/24, 192.0.2.0/24, 192.88.99.0/24, 192.168.0.0/16, 198.18.0.0/15, 198.51.100.0/24, 203.0.113.0/24, 224.0.0.0/4, 240.0.0.0/4, 255.255.255.255/32, 6.0.0.0/8, 7.0.0.0/8, 11.0.0.0/8, 21.0.0.0/8, 22.0.0.0/8, 26.0.0.0/8, 28.0.0.0/8, 29.0.0.0/8, 30.0.0.0/8, 33.0.0.0/8, 55.0.0.0/8, 214.0.0.0/8, 215.0.0.0/8, 211.238.159.0/24, |

| 제외 도메인 | .mil .gov .army .airforce .navy .gov.uk .mil.uk .govt.uk .mod.uk .gov.au .govt.nz .mil.nz .parliament.nz .gov.il .muni.il .idf.il .gov.za .mil.za .gob.es .police.uk |

- 정보를 전송할 때 토르 웹 프록시 서비스를 이용하여 추적을 어렵게 함

그림2 _ 로그인 성공시 C2서버로 전송되는 시스템 관련 정보

• 로그인 성공 후 ‘GoScanSSH’악성코드를 업로드 및 실행하여 추가 공격 수행

[출처]

1. http://blog.talosintelligence.com/2018/03/goscanssh-analysis.html

2. https://www.securityweek.com/goscanssh-malware-targets-linux-servers

작성 : 침해대응단 종합대응팀